豆子这两天因为准备微软的考试,顺便做了2个小实验琢磨了一下Windows 2012 VPN 和 Radius的配置,现在把做的小实验分享一下。第一个是单纯的VPN实验,第二个实验在第一个的基础上加上了Radius Proxy和 Radius Remote Server进行验证;2个实验本身很简单,但是希望对这方面的新手朋友有所帮助。

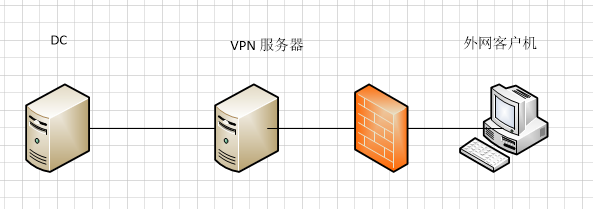

作为第一个小实验,豆子只是单纯的配置Windows 2012 VPN服务器和客户端。实验的拓扑结构很简单,我设置了2个VLAN 充当内网和外网,内网范围是 172.0.12.0/24; 外网范围是172.16.90.0/24; 内网里面有个域控,VPN服务器作为边缘服务器,上面安装了2个网卡,IP 分别是172.0.12.118和172.16.90.118,然后设置了一个外网的客户端,IP 是 172.16.90.160

概述以下总的操作步骤:

1)安装VPN

2)配置VPN + 防火墙

3)配置AD用户

4)配置客户端

1)安装VPN

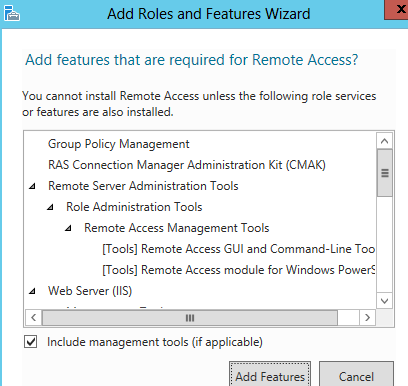

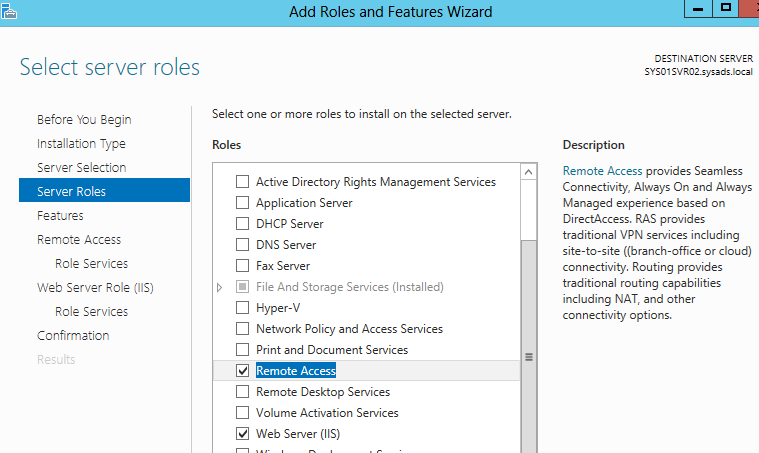

安装VPN很简单,通过Server manager安装remote access,然后按照提示一步步的点击下去即可,我就不赘述了。

2) 配置VPN

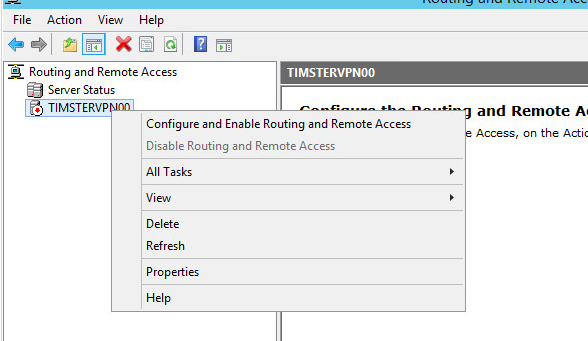

安装完毕之后就可以开始配置了。打开 Routing and Remote Access

右击服务器,然后点击Configure and Enable Routing and Remote Access

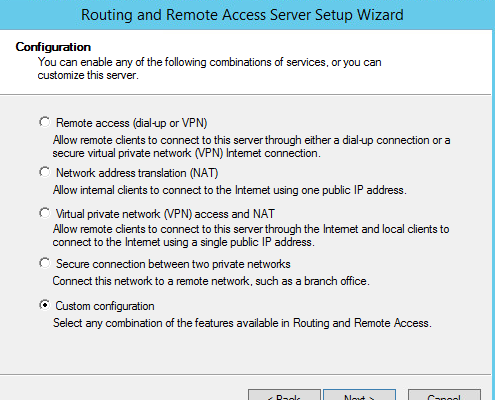

点击 Next, 然后选择Custom configuration

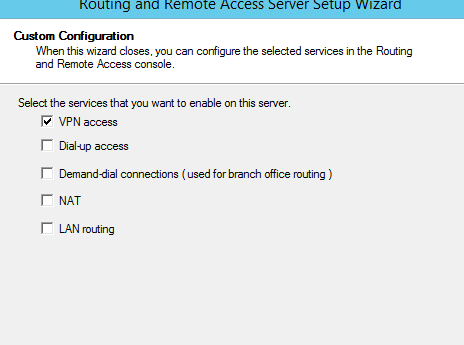

选择VPN access

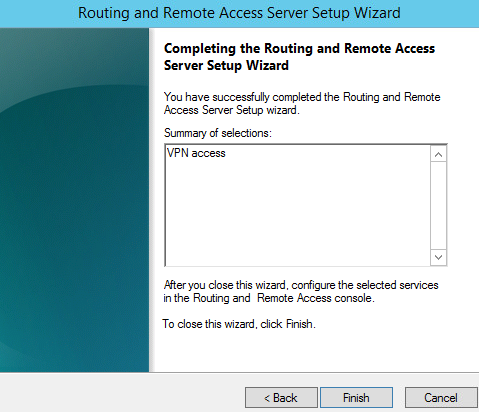

点击 Finish

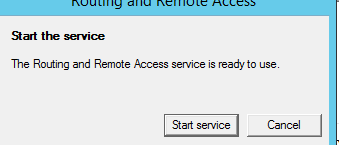

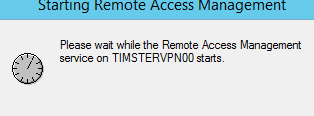

点击start service,然后等个1分钟

开始加载

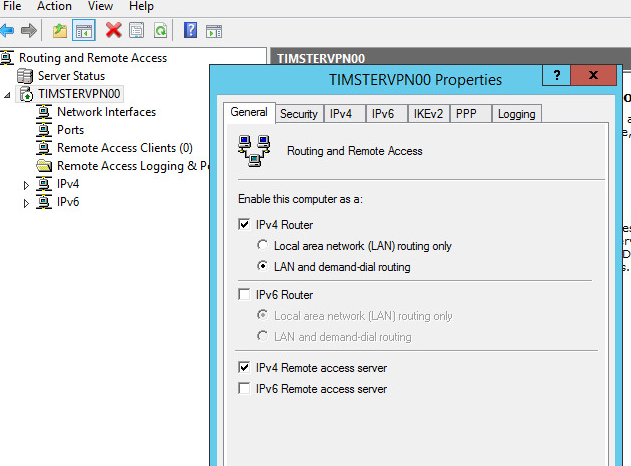

加载完毕以后右击服务器名字点开属性,这里就可以进行基本的配置了

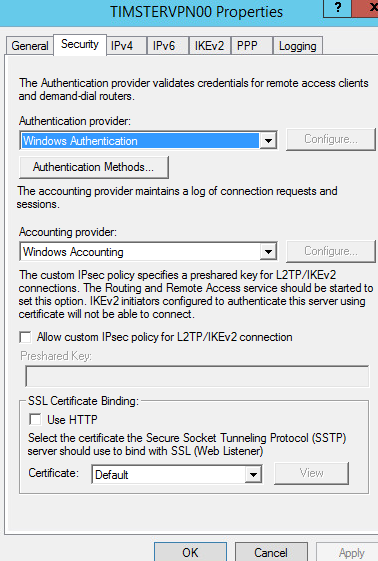

因为第一个实验我并没有设置Radius Server,所以选择默认的 windows authentication就行了

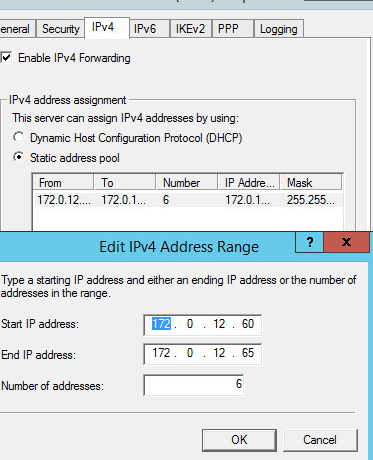

然后给IPv4分配一个地址范围,VPN的客户端登陆之后会从地址池中自动获取一个地址。这里我选择的是静态范围172.0.12.60-172.0.12.65;

其余的默认选项即可。

配置防火墙

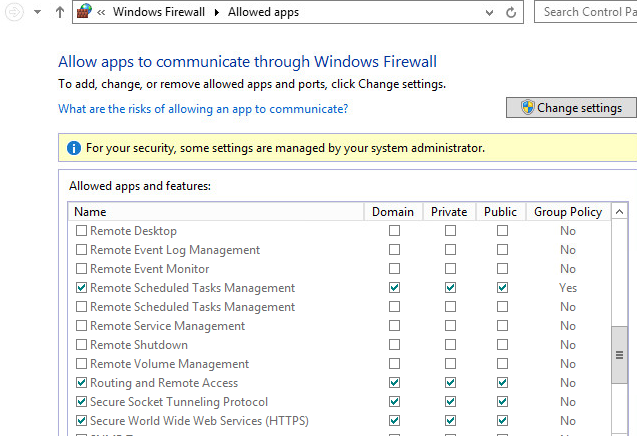

默认的情况下 对应的防火墙应该已经打开了,当然你也可以确定一下

如果有外网防火墙,还需要打开以下端口:

PPTP Connections:

TCP 1723

L2TP/IPSec Connections:

TCP 1701

UDP 500

SSTP Connections:

TCP 443

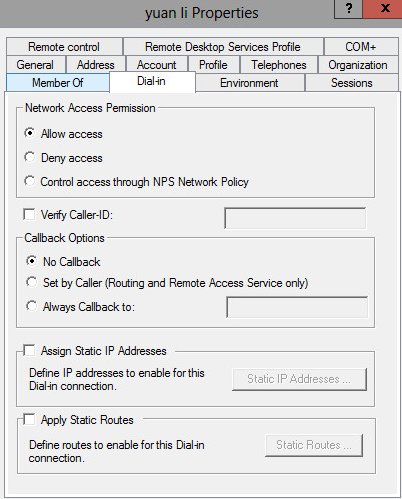

3)配置AD 远程用户

在域控上打开 AD Users and Computers,点开远程登陆用户的账户属性,在dial-in的选项里面,Network Access Permission设置为 Allow access即可

4)配置客户端

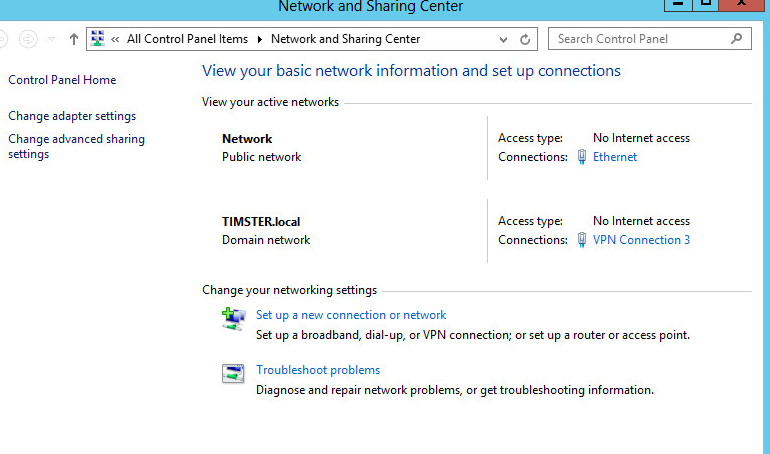

最后登陆外网的客户端 这个客户端我用的也是Windows 2012,在Network and Sharing Center里面,创建一个新的VPN连接

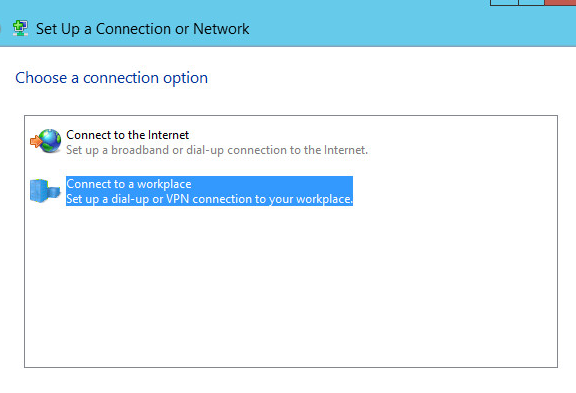

点击 set up a new connection or network

点击 Connect to workplace

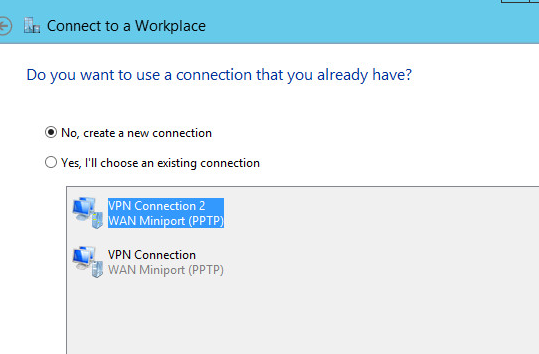

选择 Create a new Connection

选择 Use my Internent Connection (VPN)

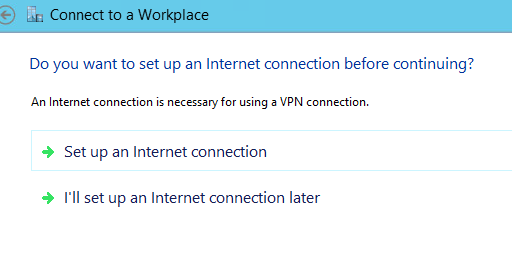

选择 I’ll setup an internet connection later

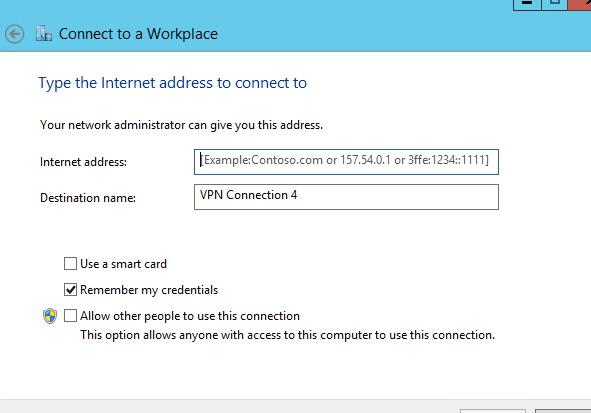

输入VPN的公网地址,在我的实验里面,是 172.16.90.118

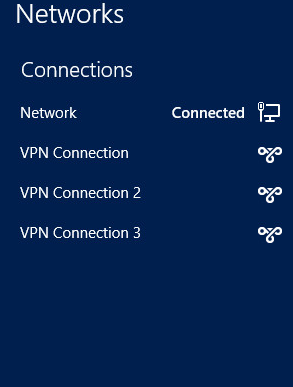

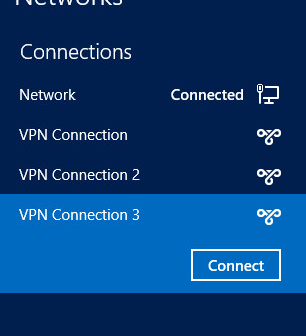

完成之后,单击右下角的网络图标就能看见建立的连接了

可以继续右击VPN连接修改属性

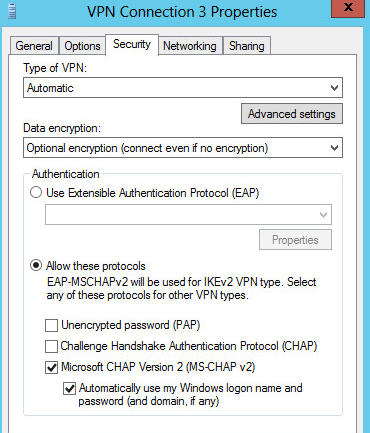

比较关键的是VPN连接方式和协议的选择,不同的操作系统支持的连接方式不同,安全度也不一样,这里豆子选择的是MS-ChapV2,然后默认的VPN 类型是automatic,但是我什么证书也没安装,实际上他自动选择的是PPTP

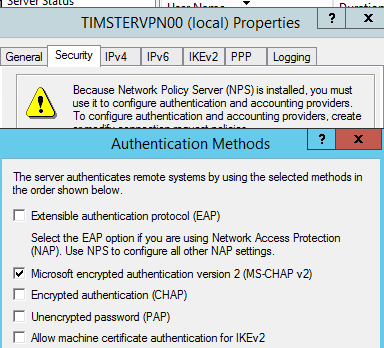

注意对应的VPN服务器上,验证的安全设置也要匹配

设置完之后,就可以连接了

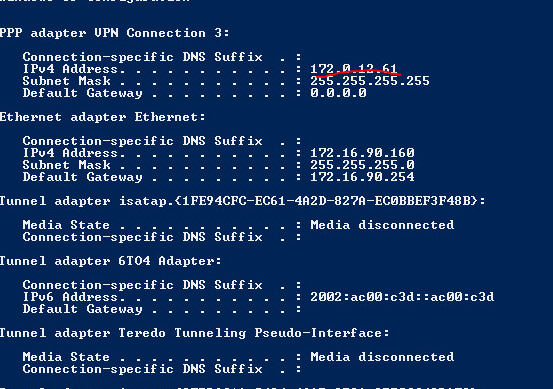

如果没有任何意外的话,应该就可以成功获取内网的IP了

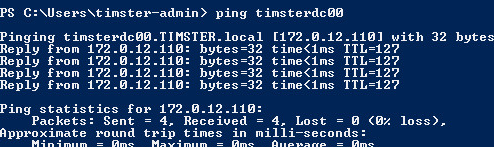

成功的ping 内网域控

第二个实验

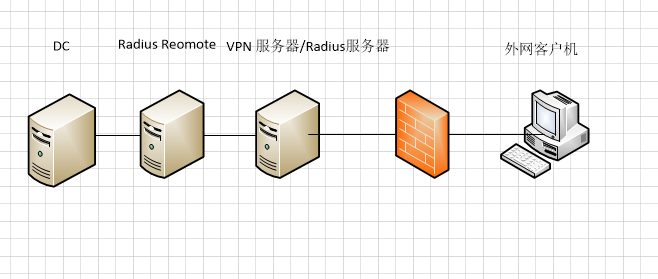

第二个实验是在第一个的基础上改造的。豆子打算学习一下Radius服务器,并尝试将其与前面的VPN整合起来。拓扑略有变化, 我在之前的VPN服务器上安装了一个NPS,然后设置了一个远程的Radius Server, 客户的请求发给VPN,VPN会转给本机的NPS(Radius Proxy), 然后再转给远程的Radius进行验证。先申明这种做法纯粹只是为了验证一下Radius代理和远程是否工作,不要吐槽他的不合理性,现实生活中,同一个域内直接用Radius服务器验证就行了,Radius 代理一般是用于多个森林,而且彼此没有信赖关系的环境中。

下面是我的拓扑结构

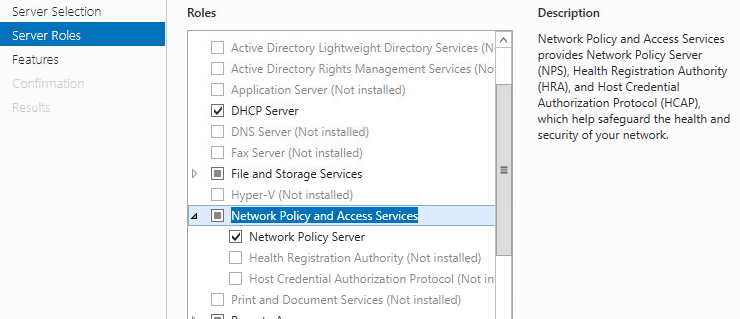

首先,在前面VPN服务器的Server Manager 里面安装 Network Policy and Access Services, 先后选择安装 Network Policy Server

安装很简单,安装完毕之后打开之前的VPN,会发现服务停止了,而且界面变了

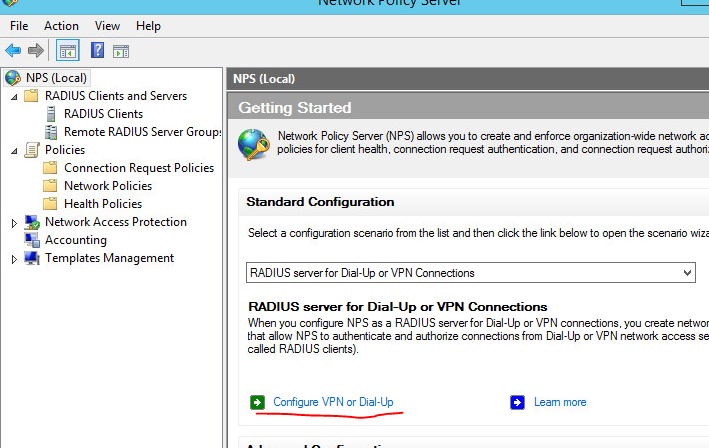

提示是NPS安装了,所以验证服务器等服务必须在NPS里面配置了。 Okay ,打开 Network Policy Server

对于新手而言,可以使用配置向导比较容易,他会自动的配置 Radius Client, Connection Request Policies 和 Network Policies,等熟练了,可以手动配置这3个对象

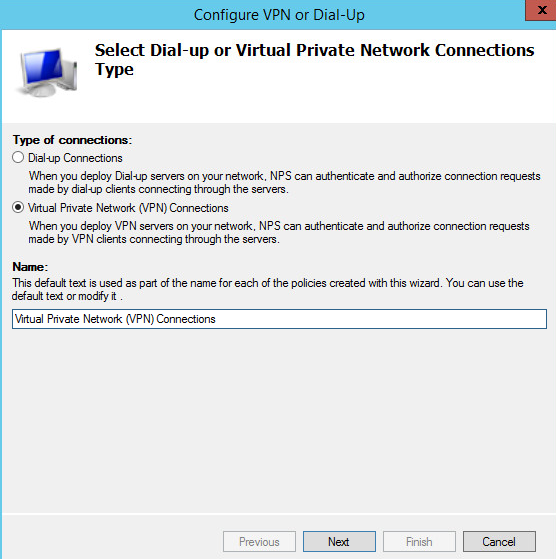

点开Configure VPN or Dial-Up以后的界面,创建新的链接

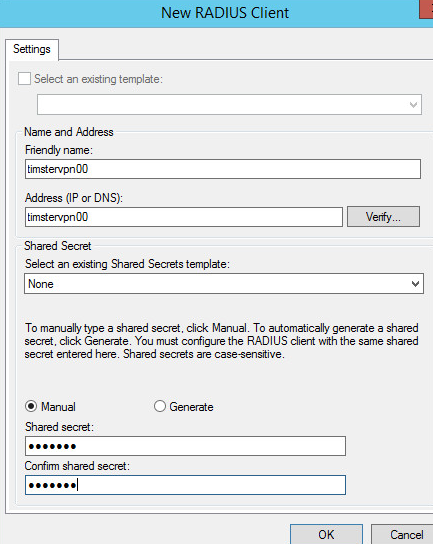

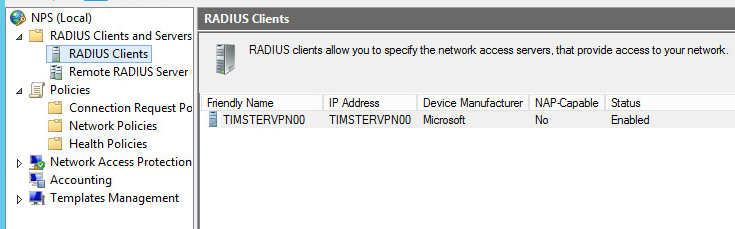

添加一个新的Radius Client, 也就是他自己啦,这里我是图省事,所以把Radius和VPN装在一个机子上,反正是测试而已,也不用较真

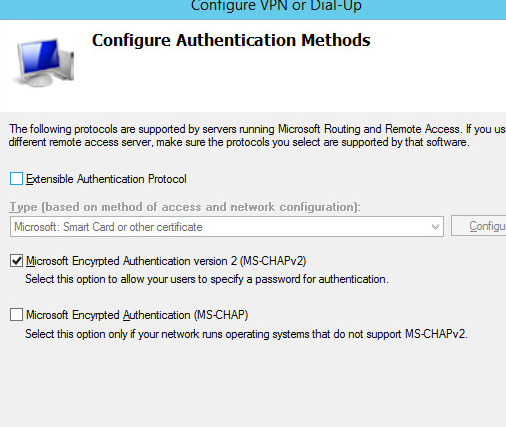

选择验证方式 和前面一样都是MS-ChapV2

添加一个组,如果不选,默认是所有的AD的组都接受验证

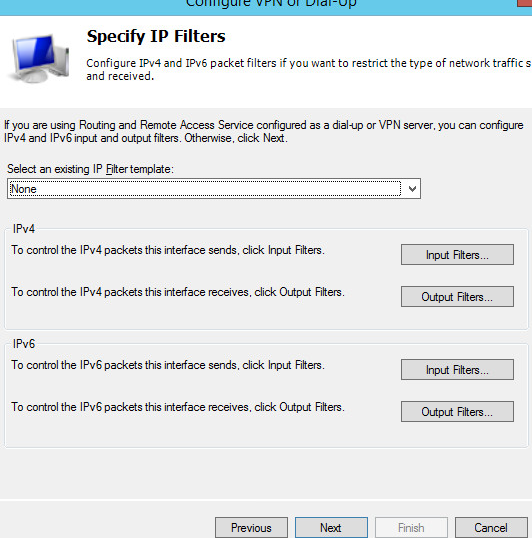

后面都选择默认设置一路Next就行了

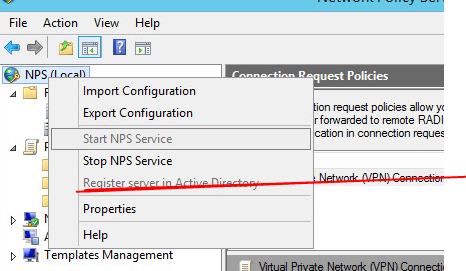

添加完Radius Client以后,还有一件事要做的是在AD里面注册该 NPS

设置完毕之后查看VPN服务器状态也恢复正常了,然后从客户端远程登录看看(方法见前文),成功登录!

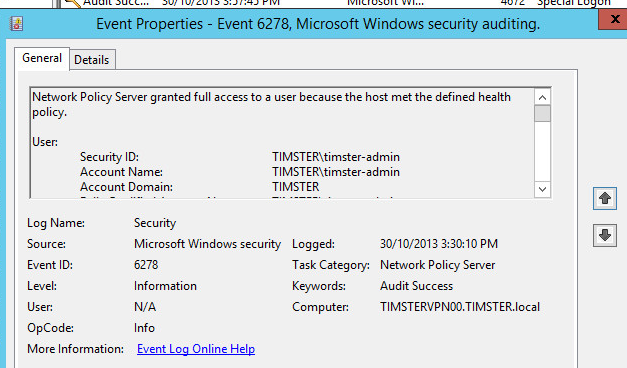

查看Timstervpn00的Event Viewer,显示NPS审计成功

最后一步,我再增加一个远程的Radius服务器试试看。用同样的方式在timstervpn01上安装NPS,然后进行配置,配置选项是之前几步都是一样的

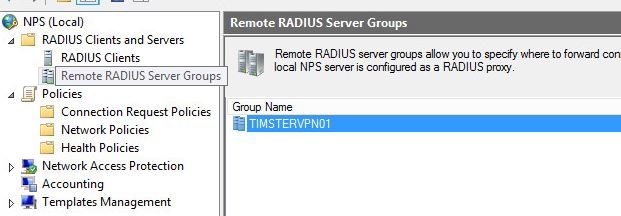

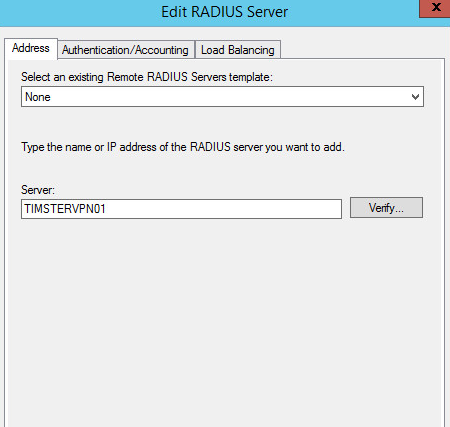

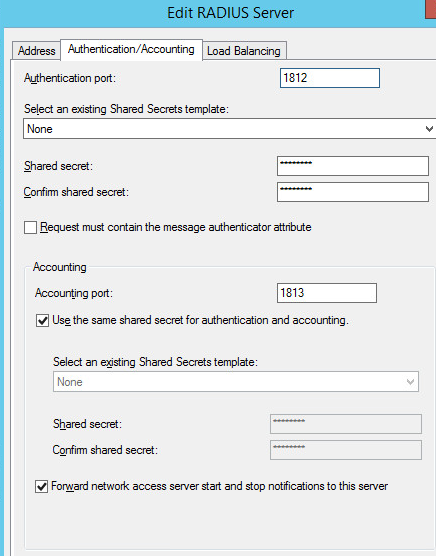

然后在timstervpn00上, NPS设定里面,先创建一个Remote Radius Server groups,把我们的远程服务器 timstervpn01放进去

添加完毕之后,然后配置代理转发

点开 Connection Request Policies, 点开 Virtual Private Network Connections , setting 里面将验证请求转发至TIMSTERVPN01

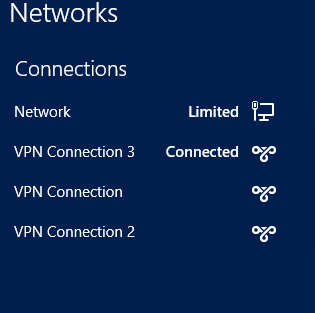

最后再次测试远程登陆,登陆成功!

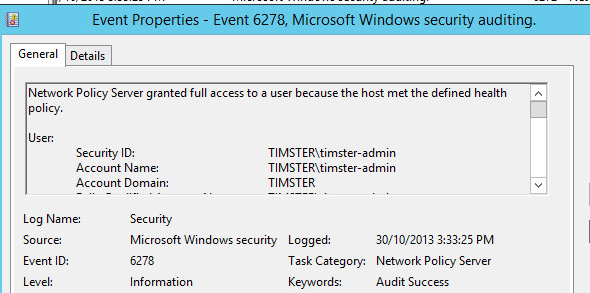

这一次在远程的Radius服务器 TIMSTERVPN01上,显示了审计成功

实验结束!

如果有谬误之处,欢迎指出:D1